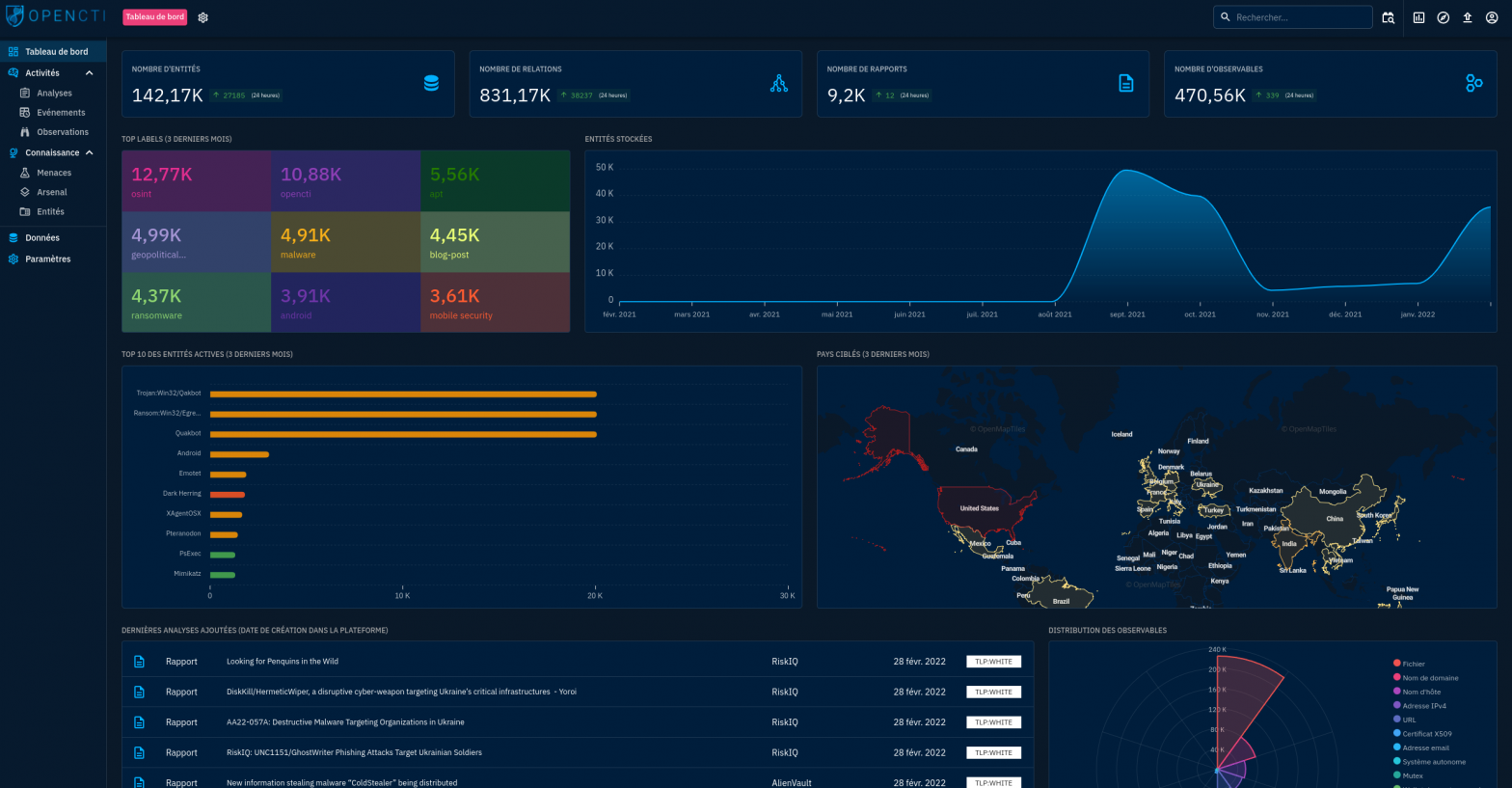

1. Introduction Bonjour à tous, nous voici dans une nouvelle série d’articles axée autour de la Cyber Threat Intelligence (CTI) ainsi que de son intégration dans QRadar. La CTI est une partie très importante dans la sécurité informatique pour se prémunir au mieux des menaces pouvant exister. Sans rentrer dans les détails de cette discipline,…

Catégorie : Français

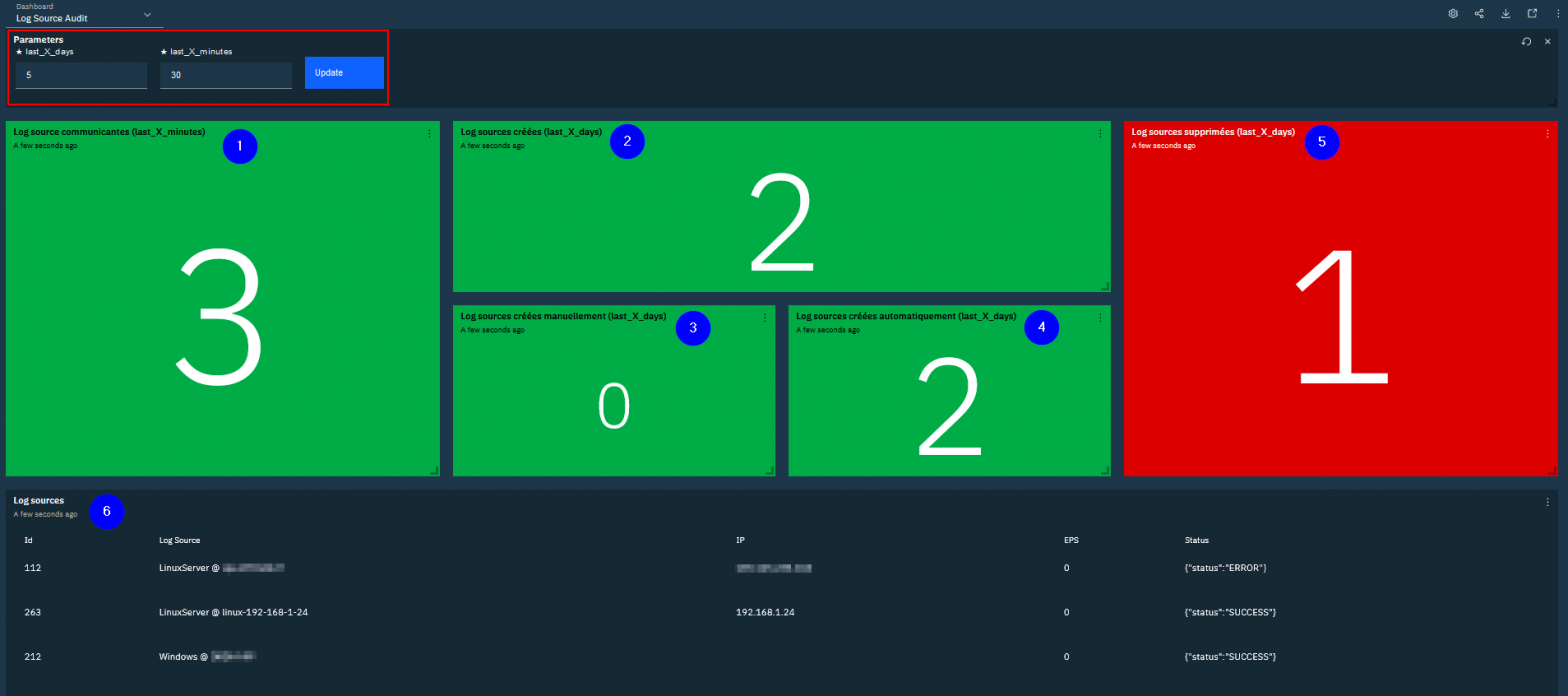

Utilisation de Pulse

1. Introduction Dans cet article nous allons parler de l’extension Pulse sur QRadar. Cette extension permet de manipuler les données pour les afficher sous différentes formes. Elle peut également interagir avec différentes sources comme l’API QRadar, des recherches AQL ou encore des scripts. 2. Installation de Pulse Avant toutes choses il faut effectuer l’installation de…

La magie du XPath

1. Introduction Dans cet article, nous allons voir comment il est possible de d’envoyer vers QRadar (quasiment) tous les logs qu’une machine Windows récupère. Vous avez vu précédemment comment mettre en place la collecte d’une machine Windows via un agent Wincollect, mais nous n’avions pas creusé ce qui est récupéré par cet agent. Pour mieux…

Collecte de logs Synology #1 : Configuration du syslog

1. Introduction Bonjour à tous, nous voici dans cette nouvelle série d’articles axée sur la collecte d’événements ainsi que la mise en place de scenarii pour les équipements NAS Synology. En effet, ces équipements sont de plus en plus utilisés par les petites entreprises comme par les particuliers mais je n’ai pas trouvé de solution…

Utiliser l’Experience Center pour tester vos règles

1. Introduction Dans le dernier article de la série autour de la création d’un mini-SOC, nous avons vu comment créer des règles de détection pour pouvoir détecter les méchantes personnes qui veulent du mal à vos pauvres machines ou sites web. Néanmoins dans l’article, je vous présentais directement une solution fonctionnelle sans plus de tests…

Comment surveiller vos équipements #5 – Scénarios de détection

Dans ce dernier volet de la série axée autour de la construction d’un mini-SOC utilisant QRadar CE, nous allons voir comme détecter des attaques perpétrées sur vos équipements. Pour cela nous allons créer des règles de détection qui vont générer des alertes quand toutes les conditions définies sont réunies.

Comment surveiller vos équipements #4 – Les bases de l’AQL

Dans ce quatrième article vous allez partir à la découverte de l’AQL, un langage très utile dans QRadar pour exploiter et comprendre les événements que vous collectez.

Comment surveiller vos équipements #3 – DSM personnalisé

Vous allez découvrir dans ce troisième volet comment collecter vos équipements spéciaux dans votre SI. Vous allez approfondir les notions de DSM personnalisé, de parsing, mapping, regex…

Comment surveiller vos équipements #2 – Premières collectes

Vous allez découvrir dans ce deuxième volet comment mettre en place la collecte d’événements sur les équipements les plus usuels dans le monde informatique.

Comment surveiller vos équipements #1 – Mise en place

Voici le premier volet d’une série d’article autour de l’outil QRadar et de la collecte des logs de vos équipements informatiques. Dans cette introduction vous serez amené à mettre en place tout l’environnement nécessaire pour la créer votre mini-SOC.