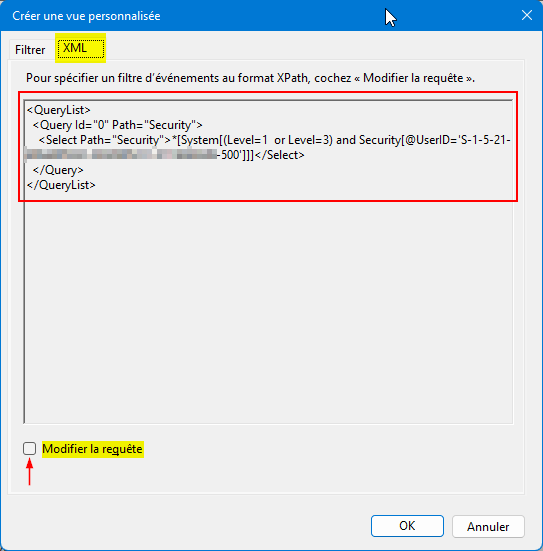

1. Introduction Bonjour à tous, nous voici dans le premier article de présentation de petits tips pour gagner du temps au quotidien sur des sujets divers et variés de la cybersécurité. Nous allons voir ici comment manipuler facilement les logs Windows via le Powershell. En effet, si vous avez déjà visionné ces logs via l’observateur…

Catégorie : Séries

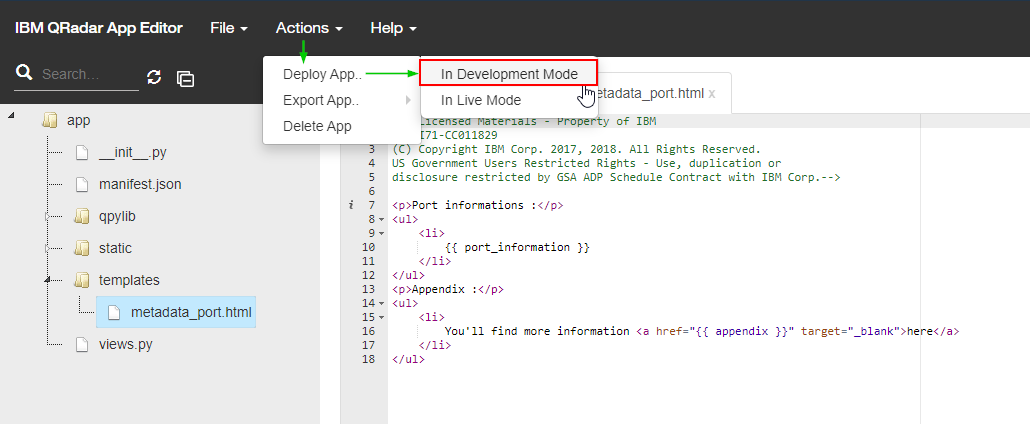

Le dev dans QRadar #1 – Ma première application

1. Introduction Nous allons voir aujourd’hui comment créer votre première application dans QRadar. Nous avions vu précédemment comment installer tous les outils nécessaires pour ce développement, passons maintenant au vif du sujet. Dans cet article, vous allez voir comment développer les premières briques d’une application dans QRadar, n’étant en aucun cas un développeur aguerri, le…

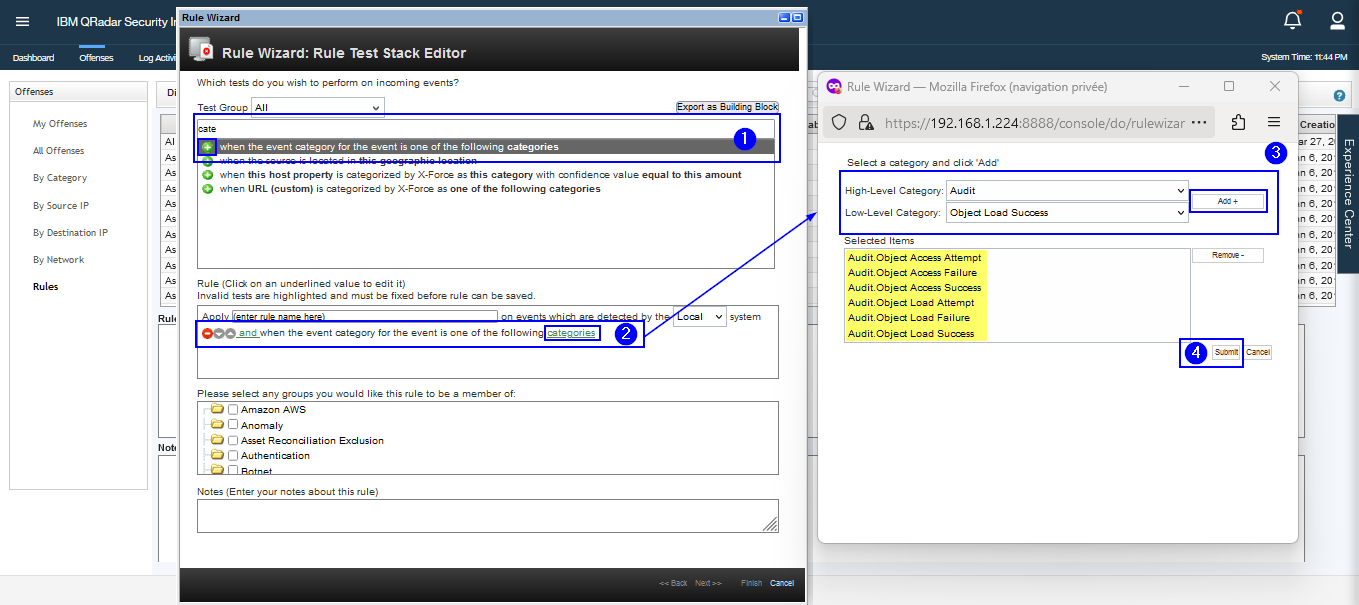

Collecte de logs Synology #3 : Création de règles de détection

1. Introduction Nous voici dans le dernier article de cette série sur la supervision des logs de votre NAS Synology. Nous avons vu précédemment comment mettre en place la collecte côté NAS et ensuite comment parser et mapper correctement les événements côté QRadar. Dans ce dernier article, nous allons créer une règle de détection maintenant…

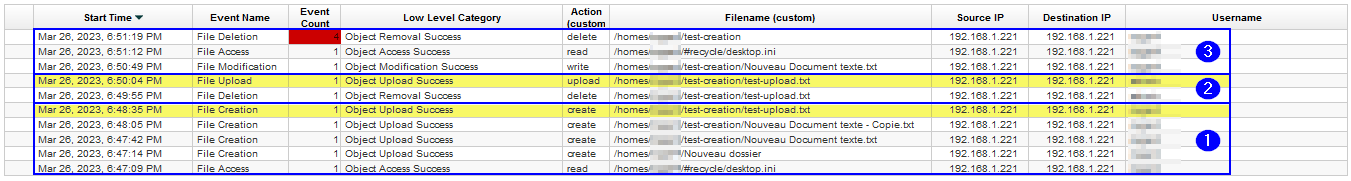

Collecte de logs Synology #2 : Création d’un DSM QRadar

1. Introduction Bonjour à tous, voici le deuxième article de la séries consacrée à la collecte des événements sur les équipements Synology. Nous avons vu dans le précédent article comment mettre en place l’envoi des logs via syslog-ng. Maintenant nous allons nous intéresser à la partie qui va permettre d’avoir des logs utilisables dans QRadar,…

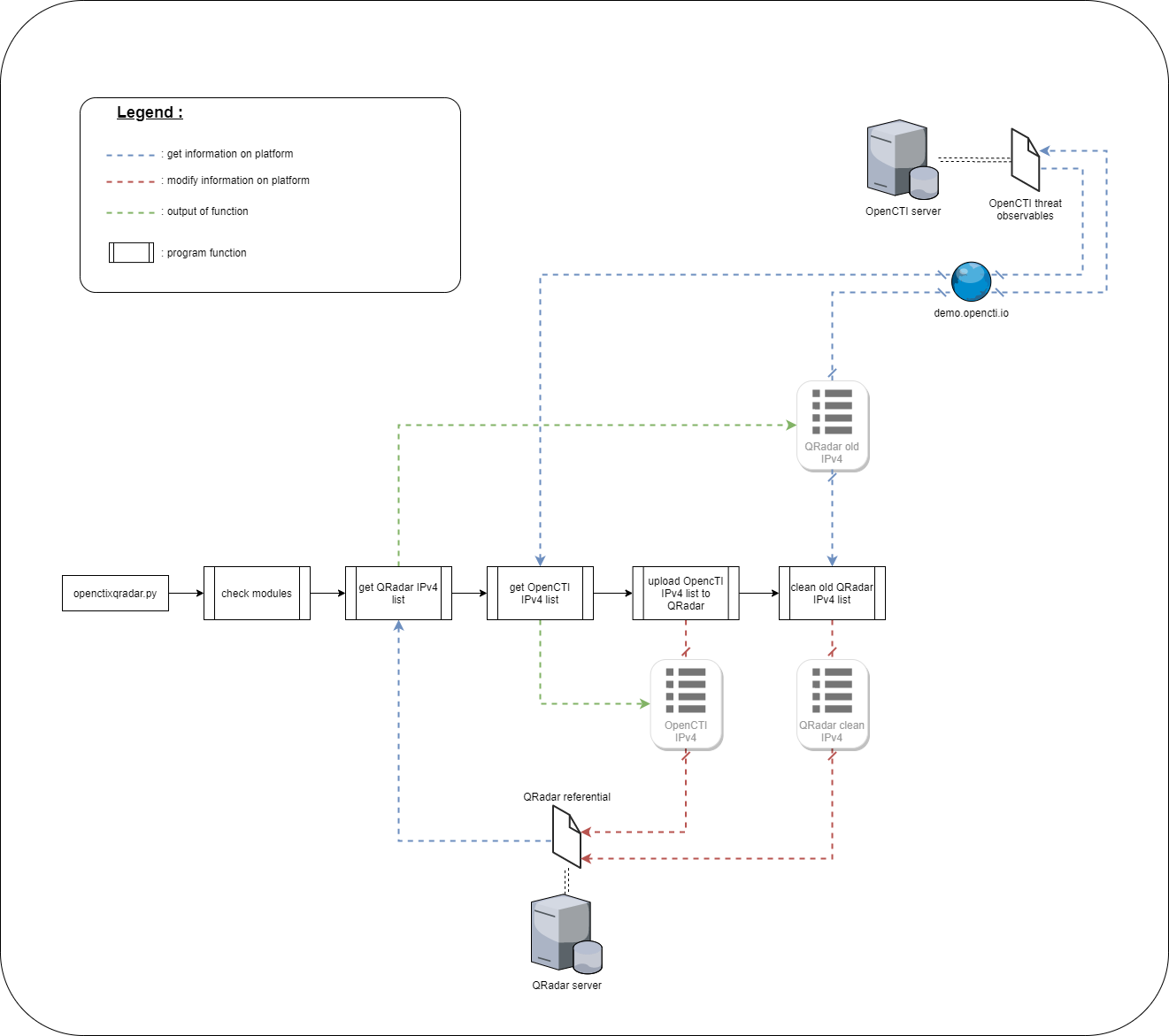

Intégrer la CTI à QRadar #4 – Présentation finale et utilisation

1. Présentation de l’outil Bonjour à tous, cette semaine nous allons clôturer la série d’articles au sujet de la CTI au service d’une meilleure détection dans QRadar. Au travers des précédents articles vous avez vu comme interagir avec OpenCTI pour récupérer des informations aussi appelées IoC (Indice of Compromission) mais vous avez également vu comment…

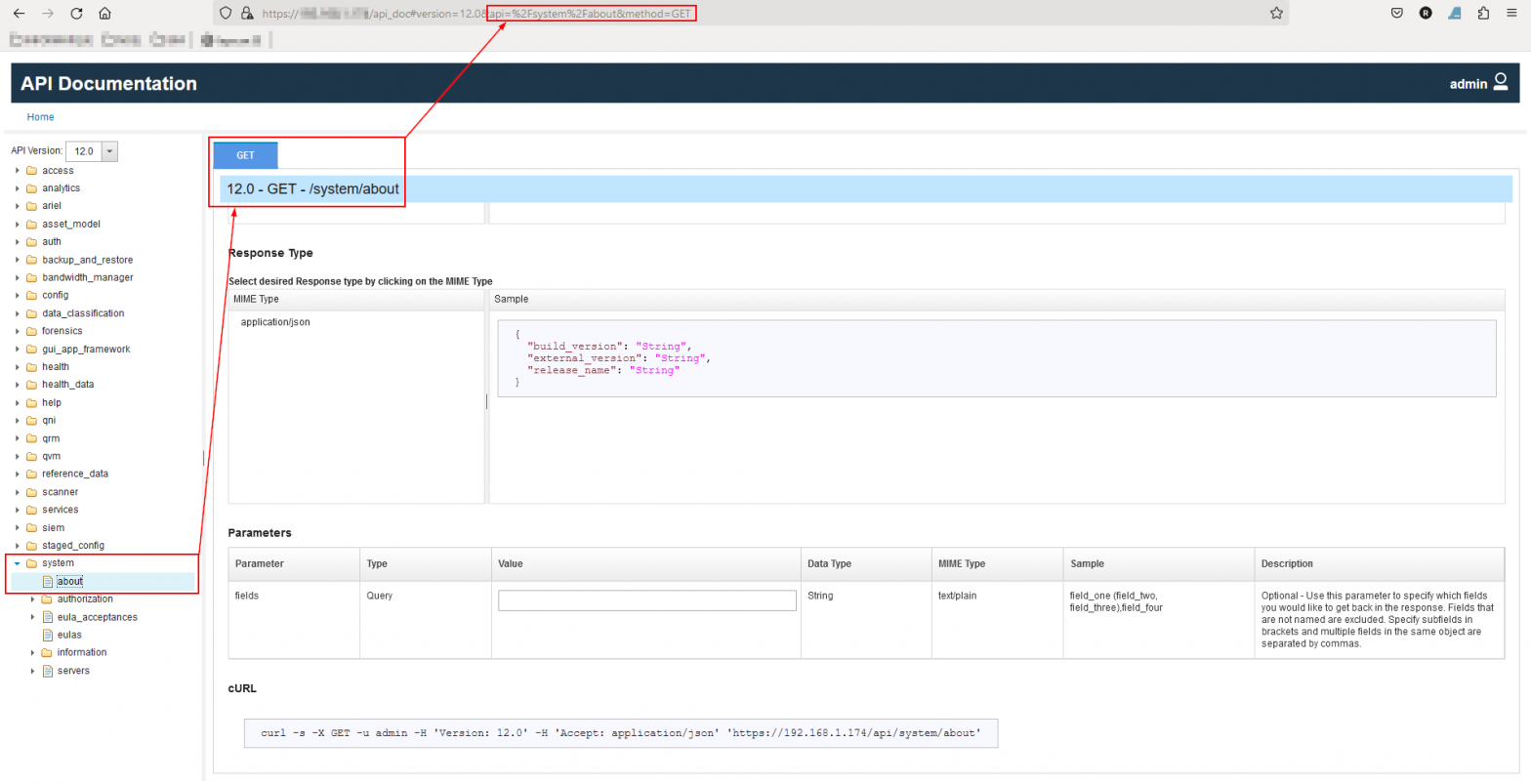

Intégrer la CTI à QRadar #3 – Python et QRadar

1. Introduction Nous voici dans le troisième épisode de cette série d’articles axée sur la CTI intégrée à QRadar. Nous avons vu précédemment comment interagir avec OpenCTI et comment récupérer les informations présentes sur la plateforme. Dans la suite de cet article vous allez voir le côté technique de la deuxième partie du script présenté…

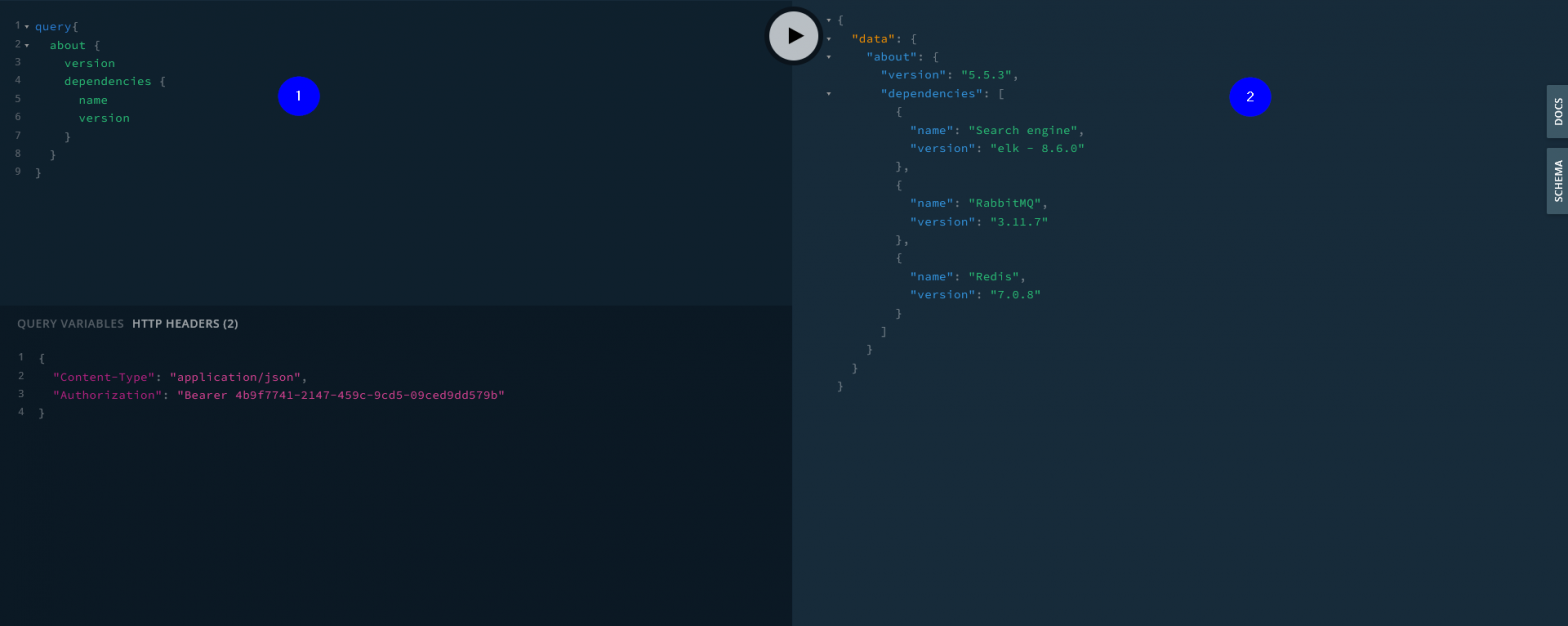

Intégrer la CTI à QRadar #2 – OpenCTI et GraphQL

1. Introduction Nous voici dans le deuxième épisode de cette série d’articles axée sur la CTI intégrée à QRadar. Nous avons vu précédemment que nous utilisions OpenCTI qui est une solution très complète ouverte au grand public. Dans la suite de cet article vous allez voir toutes les étapes pour comprendre techniquement comment va être…

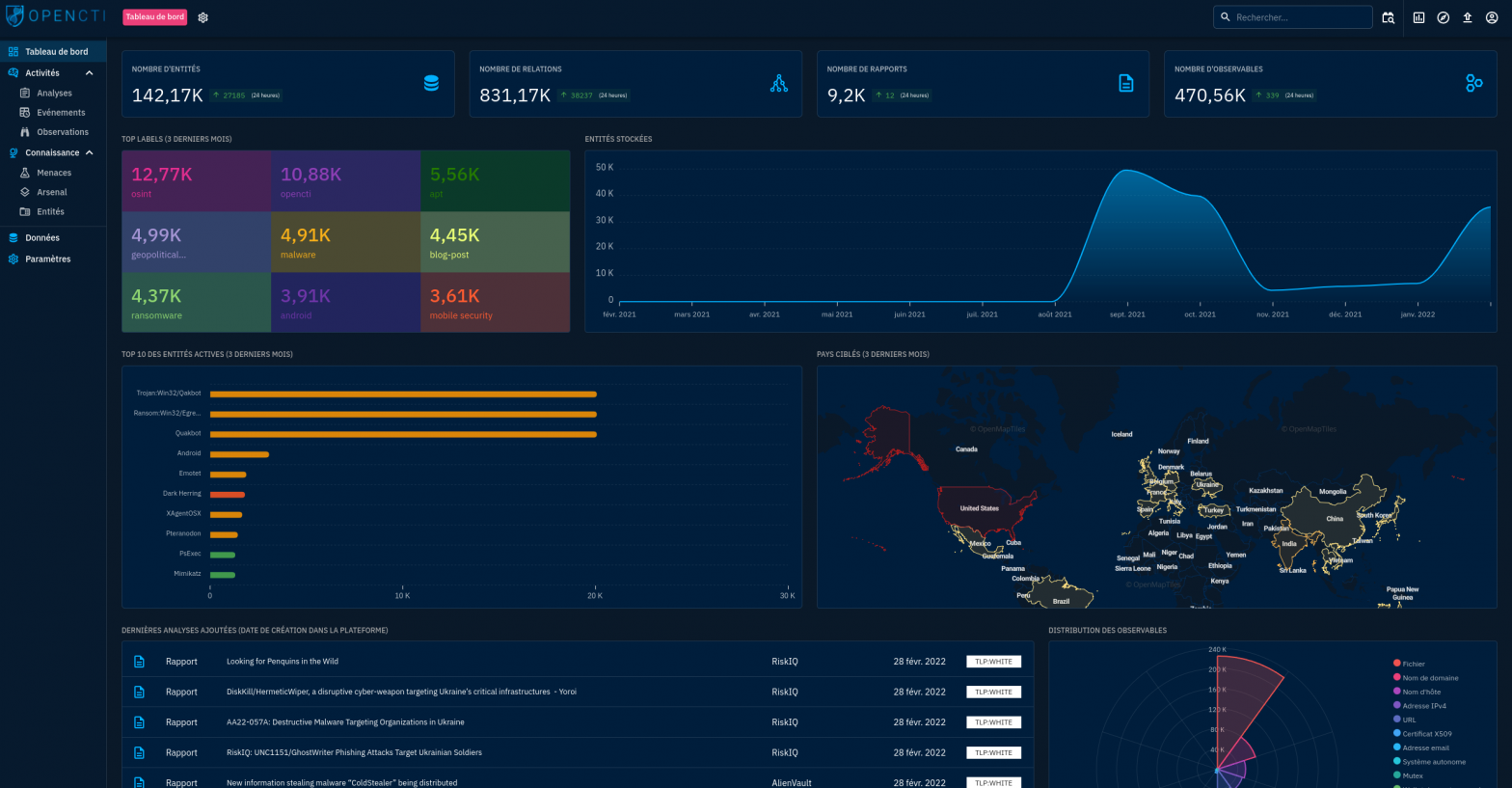

Intégrer la CTI à QRadar #1 – Présentation du projet

1. Introduction Bonjour à tous, nous voici dans une nouvelle série d’articles axée autour de la Cyber Threat Intelligence (CTI) ainsi que de son intégration dans QRadar. La CTI est une partie très importante dans la sécurité informatique pour se prémunir au mieux des menaces pouvant exister. Sans rentrer dans les détails de cette discipline,…

Collecte de logs Synology #1 : Configuration du syslog

1. Introduction Bonjour à tous, nous voici dans cette nouvelle série d’articles axée sur la collecte d’événements ainsi que la mise en place de scenarii pour les équipements NAS Synology. En effet, ces équipements sont de plus en plus utilisés par les petites entreprises comme par les particuliers mais je n’ai pas trouvé de solution…

Comment surveiller vos équipements #5 – Scénarios de détection

Dans ce dernier volet de la série axée autour de la construction d’un mini-SOC utilisant QRadar CE, nous allons voir comme détecter des attaques perpétrées sur vos équipements. Pour cela nous allons créer des règles de détection qui vont générer des alertes quand toutes les conditions définies sont réunies.