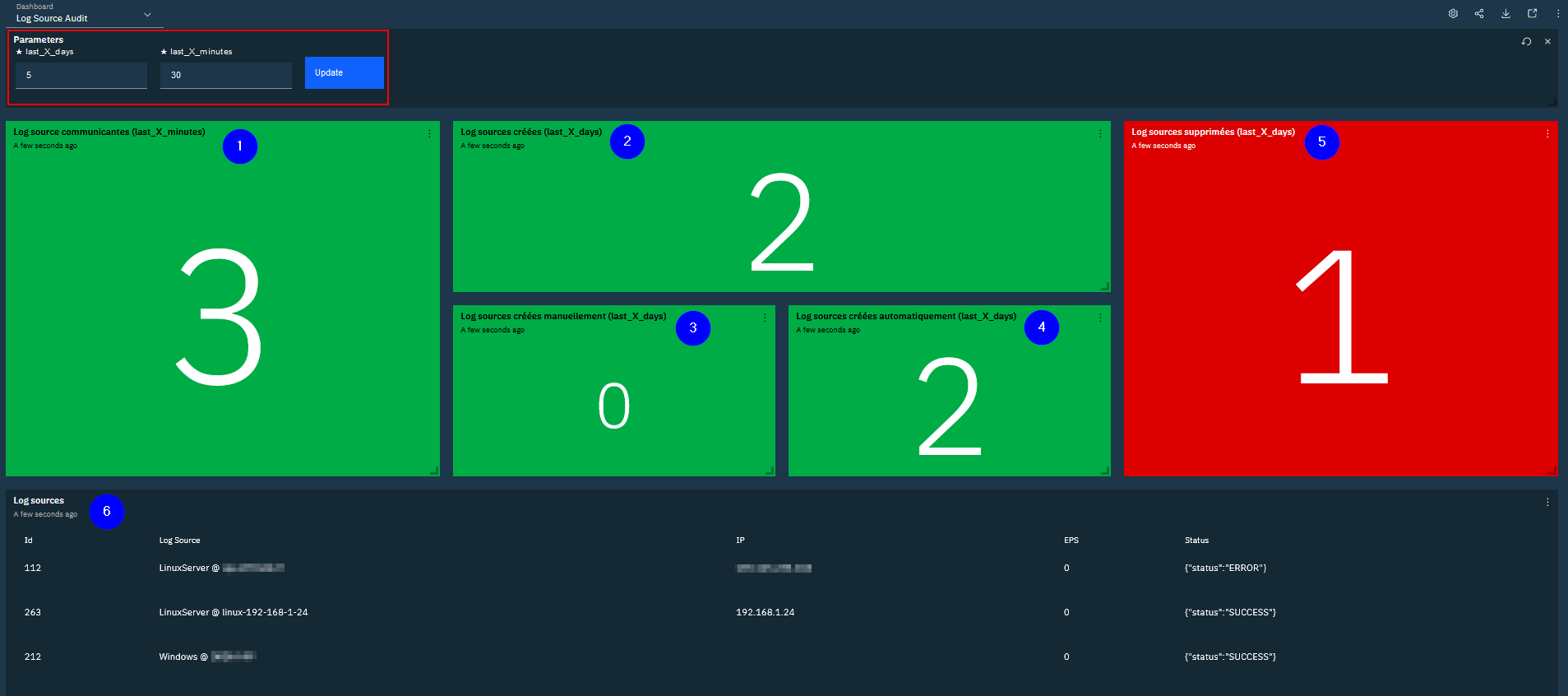

Utilisation de Pulse

Dans cet article nous allons parler de l’extension Pulse sur QRadar. Cette extension permet de manipuler les données pour les afficher sous différentes formes. Elle peut également interagir avec différentes sources comme l’API QRadar, des recherches AQL ou encore des scripts.