HowTo #2 : Catch webhooks in QRadar (EN)

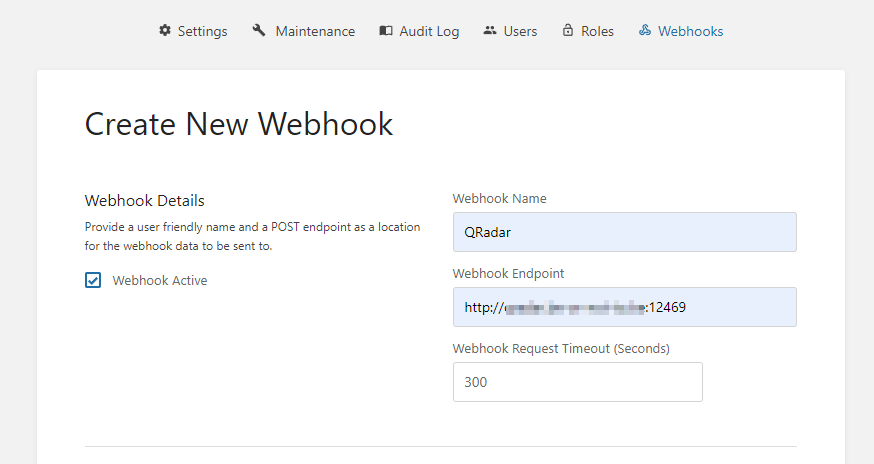

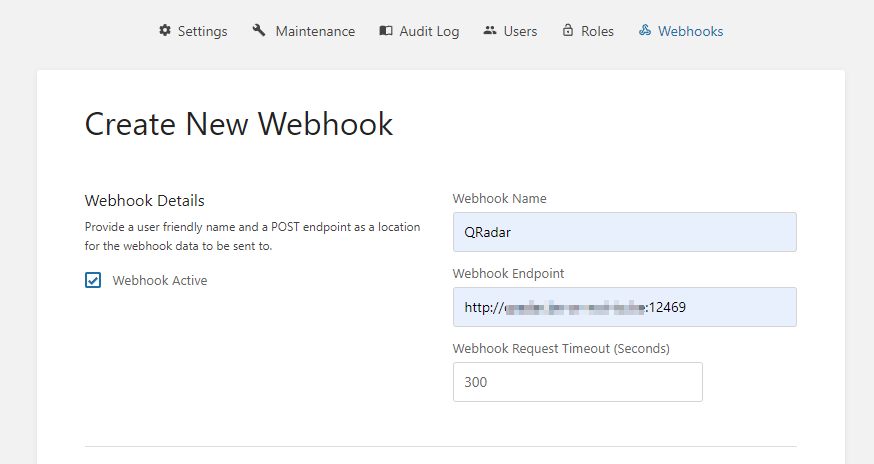

Hello everyone, today we are going to see how to collect in QRadar elements sent by external applications via HTTP protocol. Indeed, many applications offer this feature and it’s often interesting in terms of security and supervision in general to collect this type of information.

For this article, we are going to use the BookStack web application as an example but we could test on any application we want, or even on our own developped application!

HowTo #2 : Collecter des webhooks dans QRadar (FR)

Bonjour à tous, nous allons voir dans cet article comment collecter dans QRadar des éléments qui sont envoyés par des applications externes via le protocole HTTP. En effet, beaucoup d’applications proposent cette option et il est souvent intéressant d’un point de vue sécurité et supervision de collecter ces informations.

Dans cet article nous allons utiliser l’application BookStack comme application web, vous pouvez utiliser ce que vous souhaitez, même créer une application de zéro 😅

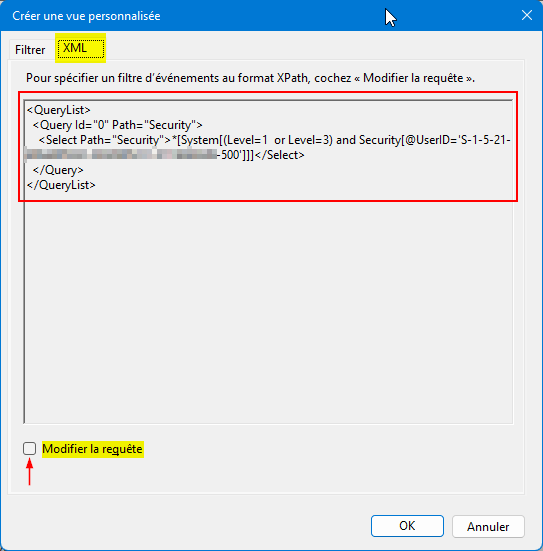

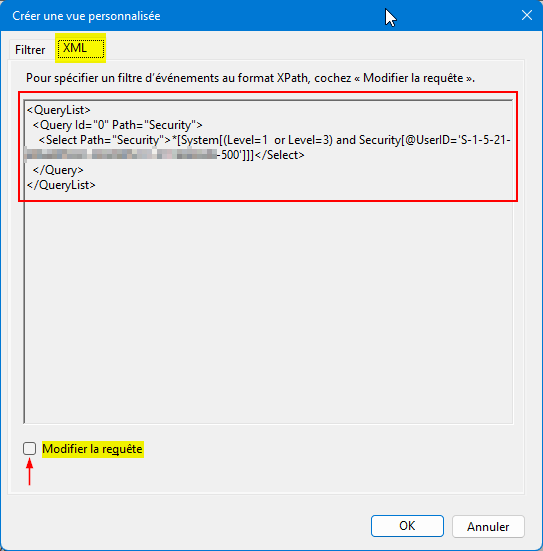

HowTo #1 : Manipulation of Windows log files (EN)

Hello everyone, here we are, the first article in a series where I will present you small tips to save time everyday on cybersecurity subjects. Today, we will see how to easily manipulate Windows logs with Powershell.

If you have already used the event viewer on Windows, you may have noticed several limitations. First, event viewer can be very slow when you try opening big files with a lot of events. Second, you cannot properly do advanced filtering such as regex.

So, that’s why I have decided to try out Powershell, which includes cmdlet specially for Windows logs file. Furthermore, one of the positive points of using Powershell is automation and scripting.

HowTo #1 : Manipulation des fichiers de logs en Windows (FR)

Bonjour à tous, nous voici dans le premier article de présentation de petits tips pour gagner du temps au quotidien sur des sujets divers et variés de la cybersécurité. Nous allons voir ici comment manipuler facilement les logs Windows via le Powershell.

En effet, si vous avez déjà visionné ces logs via l’observateur d’évènements Windows, vous vous êtes rendus compte que ce dernier avait quelques limites quand il faisait face à de gros fichiers ou quand vous souhaitiez faire des filtres plus complexes.

C’est donc pour cela que j’ai décidé de passer en Powershell qui embarque nativement des cmdlet faites pour la compréhension de ces fichiers. De plus, le point positif d’utiliser le Powershell est que l’automatisation peut être encore plus facile.

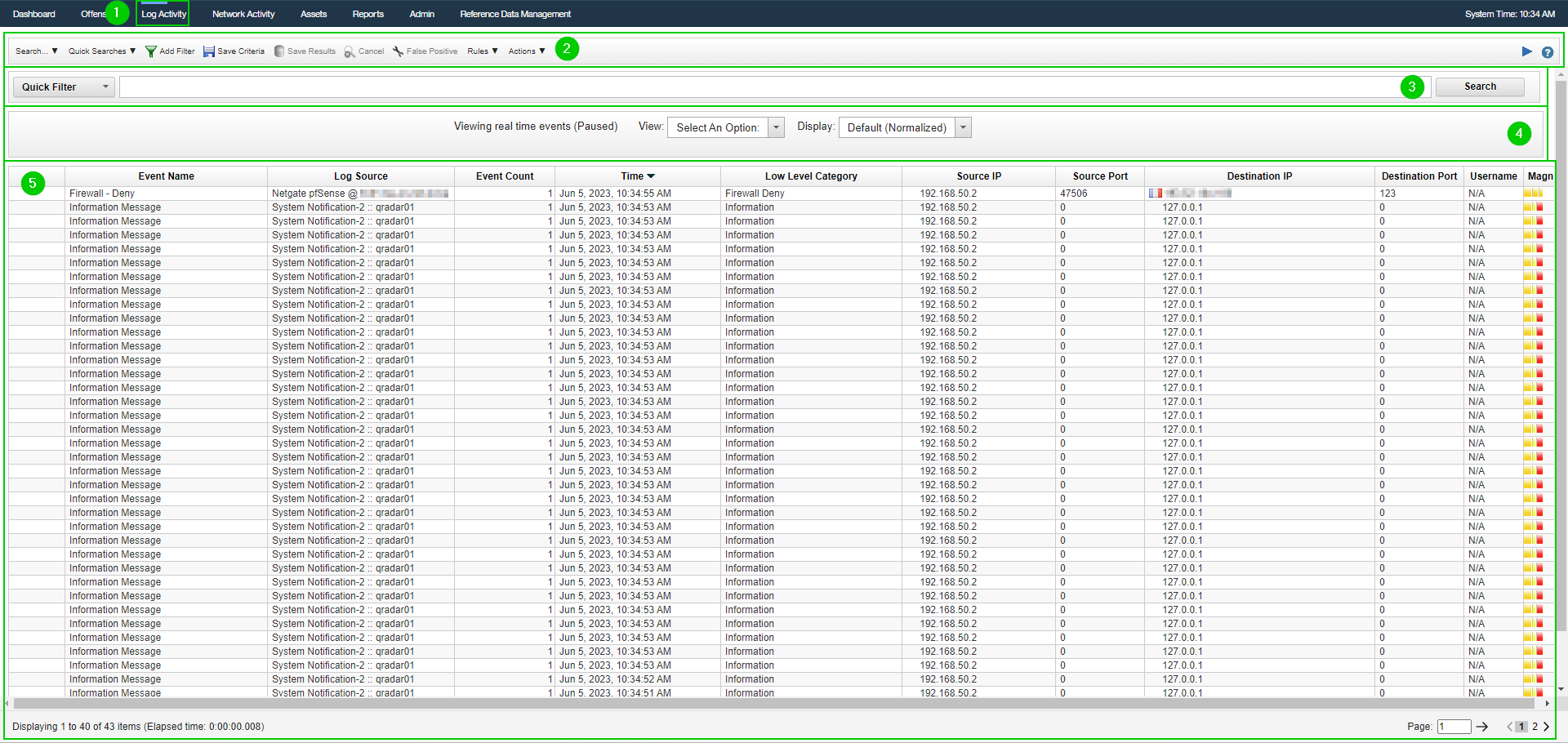

Tips : Utilisation du Log Activity dans QRadar

Bonjour à tous, voici un petit tips sur l’utilisation du Log Activity dans QRadar. Cet outil de QRadar est le point central pour tout ce qui est analyse des évènements et compréhension d’une alerte.

Si vous êtes analyste ou encore intéressé par comment gagner du temps dans la recherche de vos informations, vous trouverez dans cet article quelques informations qui pourront vous aider.

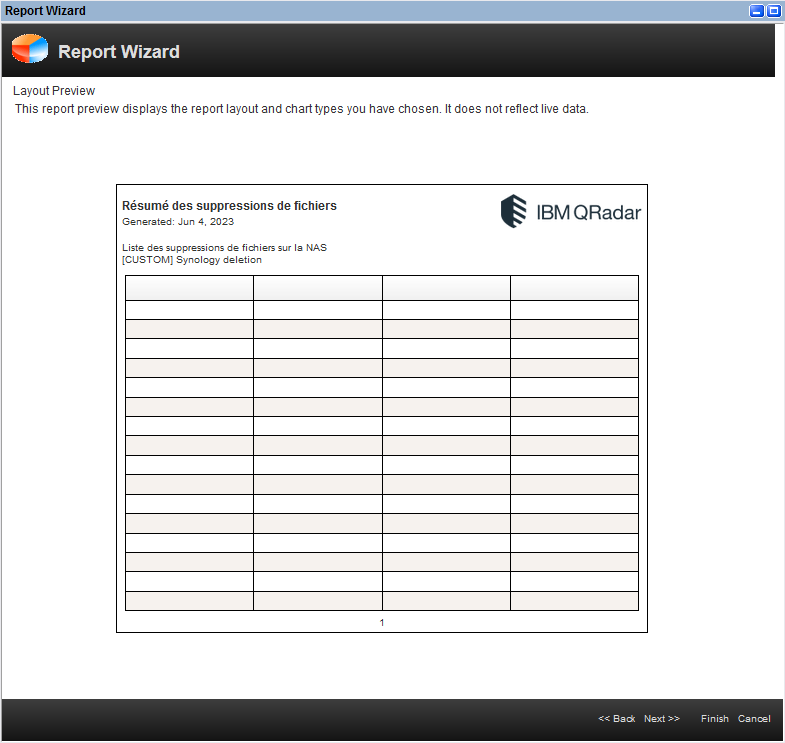

Tips : Création de rapports dans QRadar

Bonjour à tous, voici un petit tips sur l’utilisation des rapports dans QRadar. Comme son nom l’indique, cette option permet de générer des rapports de quasiment tout ce que vous trouverez dans l’interface de QRadar. Ici nous allons voir une comment visualiser des évènements particuliers via un rapport mais vous n’êtes pas limités par ce que vous pouvez y mettre.

Les rapports possèdent plusieurs atouts qui me font vous présenter ce petit tips :

- C’est un outil nativement intégré dans QRadar, ouf ! contrairement à certains outils intéressants qui nécessitent eux l’installation d’extensions (Pulse, Log Source Management…)

- Les rapports, contrairement aux offenses, permettent d’avoir une vue d’ensemble et d’avoir un résumé d’actions qui ne sont pas forcément malicieuses. Typiquement si vous avez votre système d’information personnel mais que nous avez pas un SOC pour superviser tout cela, vous risquerez de ne pas avoir le temps de contrôler toutes les alarmes. C’est donc pour cela qu’un rapport est un bon compromis, il permet de voir si des actions étranges se déroulent dans un SI sans que vous deveniez un analyste SOC.