Intégrer la CTI à QRadar #4 – Présentation finale et utilisation

Bonjour à tous, cette semaine nous allons clôturer la série d’articles au sujet de la CTI au service d’une meilleure détection dans QRadar. Au travers des précédents articles vous avez vu comme interagir avec OpenCTI pour récupérer des informations aussi appelées IoC (Indice of Compromission) mais vous avez également vu comment mettre en place des informations dans QRadar.

L’objectif de cette article est de vous présenter le projet complet dans sa première version qui concatène le tout pour avoir un script qui fait toutes les actions automatiquement.

2. Les fonctionnalités de la V1

Dans sa première version, le script que vous retrouverez sur mon Github effectue les actions suivantes :

- Récupération des IoC dans la plateforme OpenCTI sur un intervalle de temps souhaité

- Récupération des IoC déjà implémentés dans QRadar

- Implémentation des nouvelles IoC dans QRadar

- Mise à jour et nettoyage des IoC déjà présentent dans QRadar

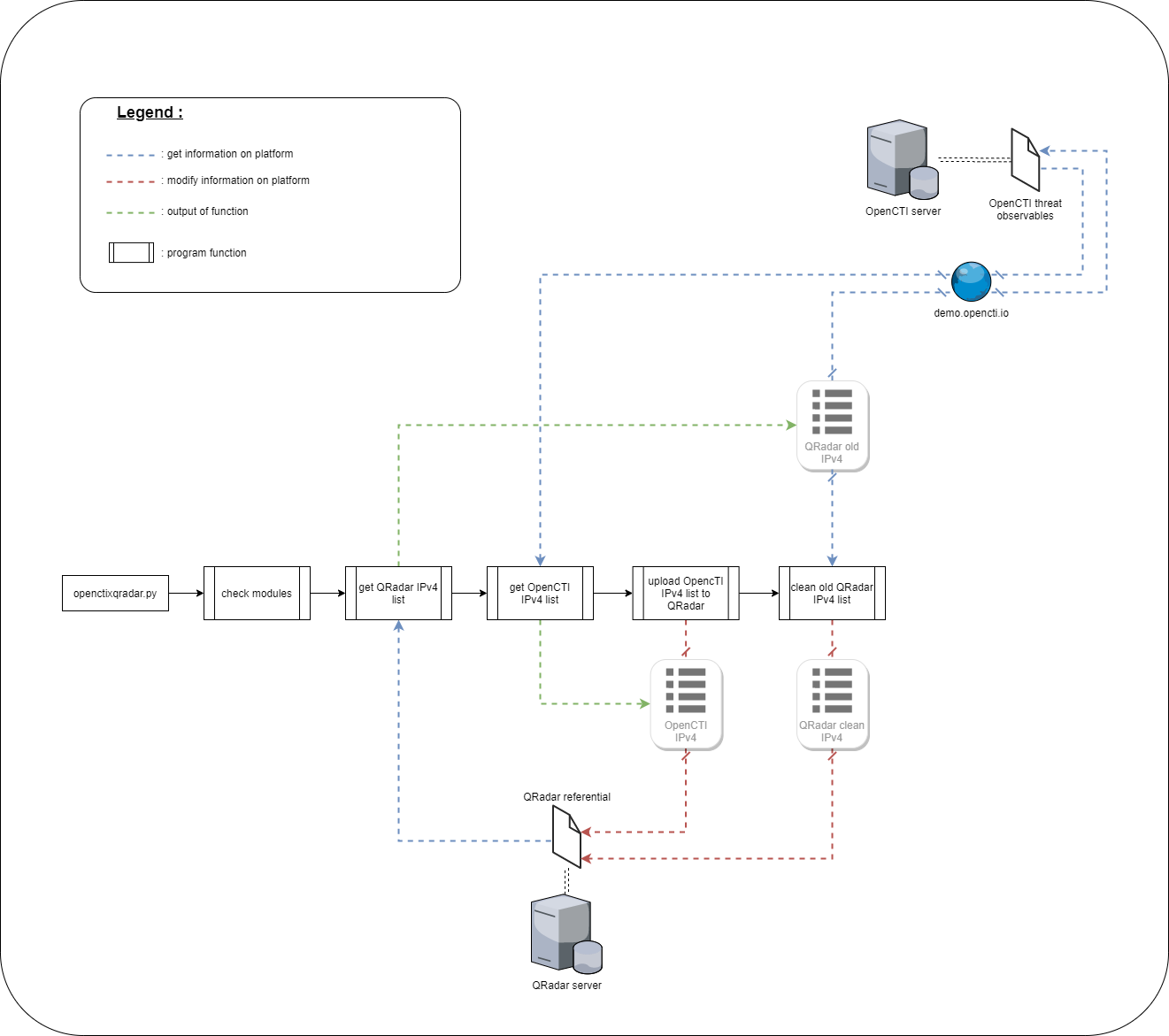

Vous retrouverez également sur Github un schéma récapitulatif de l’algorithmie du script dans son ensemble ainsi que de l’interconnexion entre les fonctions. Ce qu’il faut retenir c’est que le script comporte une fonctionnalité de mise à jour des données, ainsi vous n’avez pas à vous soucier de nettoyer manuellement les données dans QRadar ou de mettre un TTL (Time To Live) aux données pour être certains, que si vous utilisez ces données dans des règles, il n’y ait pas de faux-positifs.

Pour son utilisation, elle est assez simple et décrite dans la page du projet. Je vous conseille, si vous mettez ce script dans un environnement de production ou de pré-production d’utiliser une machine dédiée à l’exécution de script “custom” et de mettre en tâche automatique l’exécution de ce script. Par exemple, vous mettez en place un “cron” sur une machine qui exécute ce script toute les nuits.

3. Les améliorations à venir

Comme dit plus haut, il s’agit d’une première version, ce qui implique des changements pour le futur. En effet, il est prévu que ce projet évolue et s’étoffe au fil du temps. Pourquoi me diriez-vous ?

- La quantité de données qu’il est possible de récupérer dans OpenCTI va bien au delà de simples IPv4 malveillantes, nous pouvons également récupérer des empreintes de fichiers malveillants ou encore des domaines malveillants

- Les automatisations qu’il est possible de faire avec QRadar sont encore améliorables, notamment par la création automatique de règle et l’auto-ajustement du score des IoC par exemple

De plus, il y a l’amélioration continue du code, qui est très loin d’être parfait 😂

4. Conclusion

Pour conclure sur cette série, j’espère tout d’abord que vous avez aimé la suivre et que cela vous a apporté quelque chose. Ensuite, comme j’ai envie que ce projet perdure et se bonifie, n’hésitez pas à me faire vos retours que cela soit via un commentaire dans cet article ou sur le Github pour que tout le monde puisse apporter son savoir-faire.

Enfin, Ne vous inquiétez pas, cet article n’est pas une fin en soi et sera mentionné / utilisé dans d’autres futurs…

5. Bibliographie

Lien du projet sur Github : https://github.com/staze0/openctiXqradar